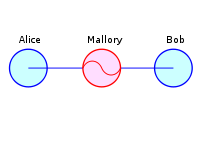

ကြားမှနေ၍တိုက်ခိုက်သူ

လျှို့ဝှက်သတင်းအချက်အလက်ကိုလေ့လာလေ့ကျင့်ခြင်း တွင် ကြားမှနေ၍ တိုက်ခိုက်သူ (အင်္ဂလိပ်: Man-in-the-middle attack MITM ဟု မကြာခဏ အတိုချုပ်တင်ပြသည်)၊ bucket-brigade တိုက်ခိုက်ခြင်း သို့မဟုတ် တစ်ခါတစ်ရံ Janus အတိုက်အခိုက်သည် သွက်လက်သောစကားပြောဆိုမှုခိုးနားထောင်ခြင်းဖြင့် တိုက်ခိုက်သူသည် လွတ်လပ်သော အဆက်အသွယ်များကို ဓားစာခံများပြုလုပ်ပြီး သတင်းစကားများကို ၎င်းတို့အကြား အပြန်အလှန်ပေးပို့ခြင်းဖြစ်ပြီး ၎င်းတို့တစ်ဦးနှင့်တစ်ဦး သီးသန့်အဆက် အသွယ်ဖြင့် တိုက်ရိုက်ပြောဆိုနေကြကြောင်း ယုံကြည်စေရန်ပြုလုပ်ထားသည်။ အမှန်တစ်ကယ်ပြောဆိုမှုတစ်ခုလုံးကို တိုက်ခိုက်သူမှထိန်းချုပ်ထားသည်။ တိုက်ခိုက်သူသည် ဓားစာခံနှစ်ဦး၏ သတင်းစကားအားလုံးကို ဖြတ်ယူနိုင်ပြီး အသစ်တစ်ခုကို ထုတ်လွှတ်ပေးနိုင်သည်။[၁]

၎င်းသည်အခြေအနေအများအပြားတွင် နားလည်လွယ်သည်။ (ဥပမာ - မဖုံးကွယ်ထားသော Wi-Fi wireless access point တို့အတွင်း လက်ခံရယူမှုများတွင် ၎င်းကိုယ်၎င်း အလယ်လူတစ်ဦးအဖြစ် ထည့်သွင်းနိုင်သည်)။ အခြားသူတို့၏ စိတ်ကျေနပ်မှုရှိစေရန် အစွန်းထွက်မှတ်တိုင်တွင် ရှိသောသူတို့၏ဝိသေသကို ထင်မြင်အောင်ပြုလုပ်နိုင်လျှင် အလယ်လူတစ်ဦး အထမြောက်အောင်မြင်နိုင်သည် - အပြန်အလှန် authentication တိုက်ခိုက်ခြင်းတစ်ခုဖြစ်သည်။ လျှို့ဝှက်သတင်းအချက်အလက်ကိုလေ့လာလေ့ကျင့်ခြင်း protocol ကာကွယ်ရန် ထည့်သွင်းကြသည်။ ဥပမာအားဖြင့် SSL authentication ထားရှိခြင်းသည် server သုံးပြုခြင်းအတွက်ယုံကြည်ရသော Certification authority လုပ်ပိုင်ခွင့်တရားဝင်ထောက်ခံစာရထားခြင်းဖြစ်သည်။

လုံခြုံသောလမ်းကြောင်းတစ်ခုပေါ်သို့ ထပ်မံလွှဲပြောင်းရန်အတွက် လိုအပ်ချက်

[ပြင်ဆင်ရန်]InterlockProtocolကိုဖယ်ရှားရန်အချို့သောလုံခြုံရေးလမ်းကြောင်းပေါ်သို့သတင်းအချက်အလက်များထုတ်လွှတ်ခြင်းသို့မဟုတ်MIMTတိုက်ခိုက်မှုများကိုကာကွယ်ရန်လိုအပ်သောဖြည့်စွက်လဲလှယ်မှု တို့ဖြစ်သည့် လျှို့ဝှက်သတင်းအချက်အလက်ကိုလေ့လာလေ့ကျင့်ခြင်း secure စနစ်များဖြစ်သည်။ လုံခြုံရေးလမ်းကြောင်းအတွက် မတူညီသော လုံခြုံရေးလိုအပ်ချက်များနှင့် များစွာသော အဓိကသဘောတူညီမှုနည်းလမ်းများကို ပြုလုပ်ခဲ့ပြီး ဖြစ်သည်။

တိုက်ခိုက်ခြင်း ဥပမာတစ်ခု

[ပြင်ဆင်ရန်]Alice သည် Bob အားဆက်သွယ်လိုသည်ဟုဆိုကြပါစို့။ တစ်ချိန်တည်းမှာပင် Mallory သည် ပြောဆိုမှုကိုဖြတ်၍ ခိုးနားထောင်ရန်နှင့် ဘော့ဗ်ထံသို့ သတင်းစကားအမှား ပေးပို့နိုင်ရန် အလိုရှိသည်။ ပထမဦးစွာ Alice သည် သူ၏ အများသုံးသော့ချက် ကို မေးသည်။ အကယ်၍ Bob မှ ၎င်း၏အများသုံးသော့ချက့် ကို Alice အားပေးပို့လျှင် Mallory သည် ၎င်းကိုဖြတ်တောက်နိုင်ပြီး၊ အလယ်လူတစ်ဦး၏တိုက်ခိုက်မှု စတင်နိုင်သည်။ Mallory သတင်းစကား အတုအယောင် တစ်ခုကို Alice ထံသို့ ပေးပို့သည်၊ ၎င်းကို Bob ထံမှ သေချာစေရန်ဖြစ်သော်လည်း Mallory ၏ အများသုံးသော့ချက် ပါဝင်မည် ဖြစ်သည်။

Alice သည် ဤသတင်းစကားကို Bob ထံမှဖြစ်မည်ဟု ယုံကြည်နေသည်။ သူမ၏ သတင်းစကားကို Mallort ၏သော့ဖြင့်ပြောင်းလဲပြီး Bob သတင်းစကားကို ဘာသာပြန်ဆိုသည်၊ ဖြတ်တောက်ခြင်းကို ထပ်မံပြုလုပ်သည်၊ လျှို့ဝှက်အမှတ်ဖြင့် ထပ်မံရေးသားပြီး Bob မှ အသစ်သောလျှို့ဝှက်အမှတ် ဖြင့်ရေးသားချက်ကို လက်ခံချိန်တွင် သူသည် Alice ထံမှလာသည်ဟု ယုံကြည်သည်။

- Alice မှ သတင်းစကားတစ်ခုကို Bob ထံသို့ပေးပို့သည်။ ၎င်းကို Mallory မှ ကြားဖြတ်သည်။

Alice " ဟိုင်း Bob ၊ Alice ပါ။ ကျွန်ုပ်ကို ခင်ဗျား key ပေးပါ "--> Mallory Bob

- Mallory ၏သတင်းစကားကို Bob ထံသို့ တစ်ဆင့်ခံပေးပို့သည်၊ Alice ထံမှ အမှန်တစ်ကယ်မဟုတ်ကြောင်း Bob မပြောနိုင်ပါ။

Alice Mallory " ဟိုင်း Bob ၊ Alice ပါ။ ကျွန်ုပ်ကို သင့်သော့ချက်ပေးပါ "--> Bob

- လျှို့ဝှက်သောစနစ်အား ဘာသာပြန်ခြင်းသော့ချက်ဖြင့် Bob တုံ့ပြန်သည်။Alice Mallory <--[Bob ၏ သော့ချက်] Bob

- Bob ၏သော့ချက်နေရာတွင် Mallory မှ ၎င်းပိုင်ဆိုင်သော သတင်းစကားသော့ချက်ဖြင့် အစားထိုးပြီး Alice ထံ တစ်ဆင့်ခံပေးပို့သည်ကို Bob ၏ သတင်းစကားသော့ချက်ဟု ယုံကြည်နေသည်။Alice <--[Mallory ၏ သော့ချက်] Mallory Bob

- Alice မှ သတင်းစကားတစ်ခုကို စာဝှက် code လုပ်ရေးပြီး Bob ၏ သတင်းစကားသော့ချက်ဟု ယုံကြည်၍ ပေးပို့သည်ကို Bob တစ်ဦးသာဖတ်နိုင်မည်ဟု ယုံကြည်နေသည်။

Alice " ငါ့ကို ဘတ်စ်ကားမှတ်တိုင်မှာတွေ့ပါ! " [ Mallory ၏ သော့ချက်ဖြင့် ဘာသာပြန်သည်]--> Mallory Bob

- မည်သို့ပင်ဖြစ်စေ ၎င်းသည် Mallory ၏သော့ချက်ဖြင့် အမှန်တစ်ကယ် ဘာသာပြန်ခဲ့သောကြောင့် Mallory မှ ၎င်းကို စာဖော်ရန်code လုပ်ရေး နိုင်သည်၊ ဖတ်နိုင်သည်၊ မွမ်းမံနိုင်သည် (အကယ်၍ ဆန္ဒရှိလျှင်)၊Bob ၏ သော့ချက်ဖြင့် တစ်ဖန်ဘာသာပြန်ဆိုနိုင်ပြီး Bob ထံပေးပို့သည်။ Alice Mallory " ငါ့ကို ၂၂ ရိပ်သာလမ်း ပြတင်းပေါက်မပါသော ဗန်ကားတွင်တွေ့ပါ" [ Bob ၏ သော့ချက်ဖြင့် စာဝှက် code လုပ်ရေးသည်]--> Bob

- ဤသတင်းစကားသည် Alice ထံမှ စိတ်ချရသော ဆက်သွယ်ရေး တစ်ခုဖြစ်သည်ဟု Bob ထင်သည်။

ဤဥပမာသည် Alice နှင့် Bob တို့ အမှန်တစ်ကယ် တစ်ဦးနှင့်တစ်ဦး အများသုံးသော့ချက်ကို အသုံးပြုခြင်းအတွက် သေချာရန်မှာ တိုက်ခိုက်သူတစ်ဦး၏ အများသုံးသော့ချက်ထက် ပို၍လိုအပ်ကြောင်း ပြသသည်။ သို့မဟုတ်လျှင် ထိုကဲ့သို့သောတိုက်ခိုက်မှုများသည် ယေဘုယျအားဖြင့် ဖြစ်နိုင်သည်။ အမှန်တစ်ကယ် အများသုံးသော့ချက်နည်းပညာကိုအသုံးပြု၍ ပေးပို့သော မည်သည့်သတင်းစကားကိုမဆို တိုက်ခိုက်နိုင်မည်ဖြစ်သည်။ ကံအကြောင်းလှစွာ MIMT တိုက်ခိုက်မှုများအား ကာကွယ်ဆန့်ကျင်ရန် နည်းလမ်းများစွာရှိသည်။

တိုက်ခိုက်မှုများကို ခုခံခြင်း

MIMT တိုက်ခိုက်မှုကိုကာကွယ်ရန် အမျိုးမျိုးသောဆန့်ကျင်ခြင်းများတို့သည် authenticationဆိုင်ရာနည်းပညာများကို အောက်ပါတို့တွင်အခြေခံ၍ အသုံးပြုသည်။

- အများသုံးသော့ချက် အခြေခံအဆောက်အအုံ

- authentication အပြန်အလှန်ပိုမိုခိုင်မာစေခြင်း များဖြစ်ကြသော

- လျှို့ဝှက်သော့ချက်များ (ပုံမှန်အားဖြင့် မြင့်မားသောစနစ်တစ်ခုတွင် မရနိုင်သော စွမ်းအင်ပမာဏဆိုင်ရာ သတင်းအချက်အလက် လျှို့ဝှက်ချက်များနှင့် ပိုမိုလုံခြုံစေခြင်း)၊ သို့မဟုတ်

- စကားဝှက်များ (ပုံမှန်အားဖြင့် နိမ့်ကျသောစနစ်တစ်ခုတွင် မရနိုင်သော စွမ်းအင်ပမာဏဆိုင်ရာသတင်းအချက်အလက် လျှို့ဝှက်ချက်များနှင့် နည်းပါးသော လုံခြုံမှု)

- ဖုံးကွယ်ထားသော စစ်ဆေးမှုဖြစ်သည့် ရှည်လျားသော Cryptographic hash function တွက်ချက်မှုများသည် စက္ကန့်များ၏ ၁၀ စက္ကန့်ကိုဦးဆောင်သည်။ အကယ်၍ နှစ်ဖက်စလုံး ၂၀ စက္ကန့် ပုံမှန်သုံးလျှင် တစ်ဦးစီသို့ရောက်ရှိရန် အတွက်အချက်သည် စက္ကန့် ၆၀ အချိန်ယူသည် - ဤအရာသည် တတိယလူ အဖွဲ့အစည်းကိုပြသသည်။

- ဒုတိယ (လုံခြုံသော) လမ်းကြောင်းသက်သေပြခြင်း

- One - time pad တို့သည် MITM တိုက်ခိုက်ခြင်းများနှင့် ယဉ်ပါးသည်။ လုံခြုံရေးနှင့် One - time pad ၏ယုံကြည်မှုဟု ယူဆသည်။

- သယ်ယူ - လွှဲပို့ ခြင်းအား သက်သေပြခြင်း

အချို့ပုံစံတွင် အများသုံးသော့ချက်များတို့သည် ယေဘုယျအားဖြင့် သေချာရမည်ဖြစ်သည်။ သို့သော် လျှို့ဝှက်ရန်မလိုအပ်ပါ၊ စကားဝှက်နှင့် ဝေမျှထားသော သော့ချက်တို့တွင် ထပ်မံ၍ လျှို့ဝှက်မှုကိုထိန်းသိမ်းရန် လိုအပ်ချက်ရှိသည်။ လူထုသတင်းစကားဆိုင်ရာ သော့ချက်များကို Certificate Authorityမှ သက်သေပြနိုင်သည်။ ၎င်း၏ အများသုံးသော့ချက်သည် လုံခြုံသောလမ်းကြောင်းမှတစ်ဆင့် ဖြန့်ဝေထားသည် (ဥပမာအားဖြင့် ကွန်ယက်ဘရောက်စာ သို့မဟုတ် OS တပ်ဆင်ခြင်း)။ လူထုသတင်းစကားဆိုင်ရာသော့ချက်များကို ကွန်ယက်ယုံကြည်မှုတစ်ခုမှလည်း သက်သေပြနိုင်ပြီး အများသုံးသော့ချက်များကို လုံခြုံသော လမ်းကြောင်းမှတစ်ဆင့် ဝေမျှသည် (ဥပမာအားဖြင့် မျက်နှာချင်းဆိုင်ဆွေးနွေးမှုများ)။ protocol များ၏ အမျိုးအစားခွဲခြားခြင်းတစ်ခုအတွက် သော့ချက် သဘောတူညီမှုကို ကြည့်ပါ။ ၎င်းသည် အလယ်လူ၏တိုက်ခိုက်ခြင်းမှ ကာကွယ်ရန် စကားဝှက်နှင့် အမျိုးမျိုးသောသော့ချက်များကို အသုံးပြုသည်။

ရိုးရှင်းသော လျှို့ဝှက်သတင်းအချက်အလက်ကို လေ့လာလေ့ကျင့်ခြင်း

[ပြင်ဆင်ရန်]ရိုးရှင်းသော လျှို့ဝှက်သတင်းအချက်အလက်ကိုလေ့လာလေ့ကျင့်ခြင်း ပရိုတိုကောများ နမူနာအားဖြင့် သေချာသောအပိုင်း သို့မဟုတ် ၎င်းတို့အားလုံးကို အကောင်းဆုံးဆက်သွယ်ရေးနှင့် လုံခြုံရေးအစီအစဉ်တစ်ခု (ဥပမာ၊ Wegwon Canter anthentication)။

လျှို့ဝှက်သတင်းအချက်အလက်ကိုလေ့လာလေ့ကျင့်ခြင်း နောက်ကွယ်

[ပြင်ဆင်ရန်]MITM တစ်ဖက်စီတွင် ဝယ်လက်များအတွက် ကို အလယ်တွင်ရှိနေသော တတိယ ပါဝင်သူများမှ ကြားခံကဲ့သို့လုပ်ဆောင်နေခြင်းမှ ထွက်ပေါ်လာသော သာမန်ပြဿနာတစ်ရပ်အဖြစ်သာ တွေ့မြင်ရန်ဖြစ်သည်။ အကယ်၍ ၎င်းတို့သည် စိတ်ချ၍ အရည်အချင်းပြည့်ဝလျှင် ၎င်းတို့အားလုံး ကောင်းလိမ့်မည်။ အကယ်၍ ထိုကဲ့သို့မဖြစ်ခဲ့ပါလျှင် မည်သည့်အရာမျှ ဖြစ်လိမ့်မည်မဟုတ်ပါ။ အဖြစ်အပျက်များကို တစ်ဦးမှ မည်သို့ခွဲခြားနိုင်မည်နည်း။ နှစ်ဖက်စလုံးတွင် စိတ်ချရသောဝယ်လက်အဖြစ် ထင်ပြနေခြင်းနှင့် ကြားခံအဖြစ် ပြုမူခြင်းအားဖြင့် အလယ်တွင်ရှိနေသော တိုက်ခိုက်သူများက ထိခိုက်မှုပေးနိုင်သည်။ လျှို့ဝှက်ထားသောအရာများကို တိုက်ခိုက်ခြင်း စသော အမျိုးမျိုးသော တိုက်ခိုက်မှုများ သို့မဟုတ် ၎င်းမှတစ်ဆင့် ပြတ်သားသော အချက်အလက်၏ စိတ်ချရမှုသာ ပါဝင်သည်။

၂၀၀၃ ခုနှစ်တွင် Belkin wireless network router တစ်ခု၏ ပုံစံတစ်ခုမှဆောင်ရွက်ခဲ့သော အလယ်မှနေ၍တိုက်ခိုက်သူသည် ကျော်ကြားသောလျှို့ဝှက်သတင်းအချက်အလက်ကို လေ့လာလေ့ကျင့်ခြင်း မဟုတ်သည့်အရာ ဖြစ်သည်။ ၎င်းမှတစ်ဆင့် ဆက်သွယ်ထားသောလမ်းကြောင်း အချိန်ကြာလာသည်နှင့်အမျှ http တစ်ခုကို ရရှိလိမ့်မည်။ ၎င်းသည် လမ်းကြောင်းကို ခရီးလမ်းဆုံးသို့ရောက်ရန် မပို့နိုင်ပါ။ သို့သော် ၎င်းရည်ရွယ်သော server သို့ တုံ့ပြန်မည် ဖြစ်သည်။ အသုံးပြုသူတောင်းဆိုထားသော ကွန်ယက်စာမျက်နှာ ပေါ်တွင် ပြန်လည်ပေးပို့ခြင်းသည် အခြားသော Belkin ကုန်ပစ္စည်းအတွက် ကြော်ငြာ တစ်ခုဖြစ်သည်။ နည်းပညာအရ နားလည်သောအသုံးပြုသူများ ကန့်ကွက်သည့်နောက် ဤဖော်ပြချက်အား router ၏ (လမ်းကြောင်းပေးခြင်းလုပ်ဆောင်ချက် Firmware မှ ဖယ်ရှားခဲ့သည်။

အခြား လျှို့ဝှက်သတင်းအချက်အလက်ကိုလေ့လာလေ့ကျင့်ခြင်း မဟုတ်သည့် အလယ်မှနေ၍တိုက်ခိုက်သူ ဥပမာသည် "Turing စာပေစိုက်ခင်း"ဖြစ်သည်။ ဤအရာသည် နားလည်နိုင်သော တိုက်ခိုက်မှုဖြစ်သည်ဟု Briam Warner မှ ပြောသည်။ ထို spammers (spam မေးလ် သို့မဟုတ် ကြော်ငြာများ ဖြန့်ဝေသူ) သည် CAPTCHAs ကို တိုက်ခိုက်နေကျ ဖြစ်လိမ့်မည်။ ထိုများစွာသော spammers သည် လိင်ပိုင်းဆိုင်ရာ ကွန်ယက်တစ်ခုကို တည်ဆောက်ပြီး အသုံးပြုနိုင်ရန် လိုအပ်သောမေးခွန်းကို CAPTCHAs တွင် ဖြေရှင်းရန်လိုအပ်သည်။ သို့သော်လည်း ဤတိုက်ခိုက်မှုသည် ရိုးလွန်းသောသီအိုရီသာ ဖြစ်သည်ဟု Jeff Atwood ထောက်ပြသည်။Turing စာပေစိုက်ခင်းတွင် spammers တစ်စုံတစ်ဦးကမျှ တည်ဆောက်ခဲ့သည်ကို သက်သေမရှိပါ။ သို့သော်လည်း ၂၀၀၇ ခုနှစ် အောက်တိုဘာလ အစီရင်ခံစာအရ window ဂိမ်းတစ်ခုတွင် အမှန်တကယ်တည်ဆောက်ခဲ့ကြောင်းကို yahoo ကွန်ယက်ဝန်ဆောင်မှုမှ ရရှိနိုင်သော CAPTCHAs တွင် အသုံးပြုသူများ ရေးသား ဖြည့်စွက်ရပြီး အပြာပုံများကိုဆုချခြင်းရှိကြောင်း သိရသည်။ ဤအခြင်းအရာသည် spammers အား အခိုက်အတန့်အားဖြင့် အခမဲ့ email အကောင့်များသို့ များစွာသောစာများပေးပို့ရန် ဖန်တီးခြင်းဖြစ်သည်။

အကောင်အထည်ဖော်ခြင်းများ

[ပြင်ဆင်ရန်]- dsniff - SSH နှင့် MITM တိုက်ခိုက်မှုများအတွက် ကိရိယာတစ်ခု

- Cain - အနံ့ခံခြင်းနှင့်အတူ ARP အဆိပ်ခတ်ခြင်း၊ MITM တိုက်ခိုက်မှုများကို ဆောင်ရွက်နိုင်သော Windows GUI ကိရိယာတစ်ခု

- Ettercap - LAN အခြပြု MITM တိုက်ခိုက်မှုများအတွက် ကိရိယာတစ်ခု

- Karma - MITM တိုက်ခိုက်မှုများ ဆောင်ရွက်ရန် 802.11 Evil Twin (အီးဗဲလ်တွင်း(န်း)) အသုံးပြုသည့် ကိရိယာတစ်ခု

- AirJack - 802.11 အခြေပြ MITM တိုက်ခိုက်မှုများကို သရုပ်ပြရန် ကိရိယာတစ်ခု

- SSLStrip SSL အခြေပြု MITM တိုက်ခိုက်မှုများအတွက် ကိရိယာတစ်ခု

- SSLSniff SSL အခြေပြု MITM တိုက်ခိုက်မှုများအတွက် ကိရိယာတစ်ခု[5] မူလတွင် Internet Explorer တွင်အသုံးချရန် ပြုလုပ်ခဲ့သည်။

- wsniff - 802.11 HTTP/HTTPS အခြေပြု MITM တိုက်ခိုက်မှုများအတွက် ကိရိယာတစ်ခု

- Card reader အပိုတစ်ခုနှင် Automated teller machine တစ်ခုပေါ်တွင် ဖြတ်ယူနိုင်သော နည်းစနစ်တစ်ခုကြည့်ပါ

- ဥပမာများ

- Aspidistra transmitter - ဒုတိယကမ္ဘာစစ် ကျူးကျော်မှုစီမံချက်အတွက် အသုံးပြုခဲ့သော ဗြိတိသျှရေဒီယို အသံလွှင့်ကိရိယာတစ်ခု၊ အစောပိုင်းကာလ အလယ်မှနေ၍ တိုက်ခိုက်သူ။

- Babington Plot - Elizabeth I of England ကြံစည်မှု၊ Walsingham အပြန်အလှန်စာရေးသားပေးပို့မှုကို ဖြတ်ယူခဲ့သည်။

- အခြားတိုက်ခိုက်မှုများ

- Man in the Browser - ကွန်ယက်ဘရောက်စာတစ်ဦးမှ မရိုးမသား ပြုလုပ်ခြင်းဖြင့် တိုက်ခိုက်မှုတစ်ခု။

- Meet-in-the-middle attack - ဒုတိယအဆင့်၏ ဆန့်ကျင်ဘက်ရလဒ်နှင့် ပထမအဆင့်၏ရလဒ်များတို့၏ကြား ကိုက်ညီမှုတစ်ခုကို ရှာဖွေခြင်းအားဖြင့် လျှို့ဝှက်စာအဆင့်နှစ်ခုကို ဖျက်ဆီးရန် ကြိုးစားမှုတစ်ခု။

- Miss in the middle attack - impossible differential cryptanalysis အချက်အလက်ကို ဝှက်စာအဖြစ်သို့ ပြောင်းလဲရေးသားခြင်းတွင် တိကျသော အမူအကျင့်မပါဝင်ပဲ ရေးသားထားသော လျှို့ဝှက်နံပါတ်များကို စိစစ်ခြင်း၌ အခြေပြုခြင်း။

- Relay attack - မရည်ရွယ်သည့် လက်ခံမည့်သူတစ်ဦးထံသို့ ဖြတ်ယူထားသော ဝိသေသတူ သတင်းစကားကို ထပ်ဆင့်ပေးပို့ခြင်း၌ အခြေခံသော အလယ်လူမှနေ၍ တိုက်ခိုက်သူတစ်ဦး၏ ကွဲလွဲသည့် ပုံစံတစ်ခု။

- Rootkit - လည်ပတ်မှုစနစ်တစ်ခုလုံး၏ အပိုင်းအခွဲ၊ အထူးသဖြင့် ခန့်အပ်လွှာများကို ဖြတ်ယူသော keyloggers များကို ဖုံးကွယ်ရန်

- တိုက်ဖွိုက်အက်ဝဲလ်

- နောက်ကြောင်း

- ကွန်ပျူတာလုံခြုံရေး - ကွန်ပျူတာစနစ်၏ လုံခြုံရေးပုံစံ။

- Cryptanalysis - ဝှက်စာ ပြန်လည်ရေးသားခြင်းနှင့် မည်ကဲ့သို့သော သတင်းစကားတို့ကို မပြည့်စုံသောဗဟုသုတဖြင့် လျှို့ဝှက်နံပါတ်အဖြစ် ပြောင်းလဲရေးသားခြင်းအတတ်။

- ဒီဂျစ်တယ် အမှတ်အသား - စာလုံးတစ်လုံး အစစ်အမှန်ဖြစ်ခြင်းအား အာမခံသော ဝှက်စာရေးသားခြင်းအတတ်၊ ပုံမှန်အားဖြင့် ရေးသားသူတစ်မျိုးတည်း မျှော်လင့်သည့် တွက်ချက်မှုအဖြေမှာ ပြုမှုဆောင်ရွက်နိုင်ရန် ဖြစ်သည်။

- အဓိက စီမံအုပ်ချုပ်မှု - ဝှက်စာရေးသားခြင်းသော့ချက်များကို မည်သို့ စီမံအုပ်ချုပ်ရန် အပါအဝင် ထုတ်လုပ်မှု လဲလှယ်မှုနှင့် သိုလှောင်ထားရှိမှု။

- protocolဆိုင်ရာ အဓိကသဘောတူညီမှု - နှစ်ဦးနှစ်ဖက် ယုံကြည်သော သော့ချက်တစ်ခုကို တည်ဆောက်ခြင်းဆိုင်ရာ ပရိုတိုကောတစ်ခု။

- Interlock Protocol - သော့ချက်များကို ညှိနှိုင်းပေးသည့်နောက် အလယ်မှတိုက်ခိုက်သူ အပေါ်နှာတစ်ဖျားသာစေရန် တိကျသော ပရိုတိုကောတစ်ခု။

- Mutual authentication - ဆက်သွယ်သည့်အဖော်များ ၊ အခြားသူတစ်ဦး၏ ပုဂ္ဂိုလ်ရေးများတွင် ယုံကြည်မှု တည်ဆောက်ထားရှိမှု။

- Password-authenticated key agreement - ပရိုတိုကော တစ်ခုအတွက် အဓိကအသုံးပြုသော စကားဝှက်တစ်ခုကို တည်ထောင်ခြင်း။

- ရိုးရှင်းသော လျှို့ဝှက်စနစ်ကို ဘာသာပြန်ခြင်း - လျှို့ဝှက်စနစ် ဘာသာပြန်ခြင်းတွင် လုံခြုံရေးပေးရန် ရိုးရှင်းသော စက်ယန္တရားပညာကို အသုံးပြုခြင်း (ဟောင်းနေပြီးဖြစ်သော စနစ်များ တစ်လမ်းသွားစနစ်ကို အားကိုးနေစဉ်)။

- လုံခြုံရေးလမ်းကြောင်း - ကြားဖြတ်ခြင်းနှင့် ဝင်စွက်ခြင်းကို ခံနိုင်ရည်ရှိသော ဆက်သွယ်ရေး နည်းလမ်းတစ်ခု။

ရည်ညွှန်းကိုးကား

[ပြင်ဆင်ရန်]- ↑ မော်ကွန်းတင်ပြီးမိတ္တူ။ 19 August 2011 တွင် မူရင်းအား မော်ကွန်းတင်ပြီး။ 21 January 2011 တွင် ပြန်စစ်ပြီး။